Giải pháp chống tấn công APT

/in Giải pháp hạ tầng và thiết bị CNTT /by Tiến CọAn ninh mạng đang bị buộc phải tiến tới cấp độ mới. Thời kỳ mà những phần mềm diệt virus (AV) và hệ thống phòng chống xâm nhập (IPS) thực sự không thể bảo vệ doanh nghiệp khỏi các mối đe dọa mạng vô số hiện tại. Trong khi các doanh nghiệp đã làm chủ được việc bảo vệ chống lại các cuộc tấn công phổ biến hay là đã được biết đến, ngành công nghiệp phần mềm độc hại(malware) có xu hương nhằm vào các cuộc tấn công nâng cao và tăng nhanh hơn đáng kể phòng thủ thông thường. Với sự ra đời của các Advanced Persistent Threats (APT), và một tiến bộ đáng kể trong độ phức tạp và ẩn nấp của phần mềm độc hại, các ngành công nghiệp an ninh đang khó có thể theo kịp. Mục đích của những các cuộc tấn công đã thay đổi, không còn những virus đơn thuần phá hoại lây lân trong hệ thống và dễ dàng bị loại bỏ ra bằng AV thông thường, thay vào đó là các tấn công có chủ đích kích thích bởi các động lực canh tranh không lành mạnh hay kiếm lời cho cá nhân.

Điển hình là cuộc tấn công Stuxnet, cho thấy độ phức tạp và tội phạm mạng quy mô lớn cố thể đạt được bằng cách sử dụng nhiều lỗ hổng zero-day – đánh cắp được dữ liệu từ các công ty, bao gồm cả ăn cắp digital certificate của công ty bảo mật. Việc sử dụng các mã độc khai thác zero-day tiếp tục được phổ biến giữa các tin tặc, những người đang cố gắng để tận dụng các lỗ hổng của ứng dụng. Ngoài ra còn có sự gia tăng rõ rệt trong việc sử dụng các phần mềm bảo mật giả mạo, sử dụng chiến thuật đánh lừa người dùng cài đặt mã độc vào máy bằng cách giả mạo là phần mềm bảo vệ AV chính thống.

Một cuộc tấn công lừa đảo thông thường bắt đầu với một người sử dụng bị vào tấm ngắm của tin tặc, nhận được một email từ một nguồn đáng tin cậy yêu cầu người dùng hoặc mở tài liệu hoặc nhấn vào một link liên kết. Khi người dùng mở file đính kèm, phần mềm độc hại được kích hoạt hoặc liên kết tời trang web độc hại được đưa ra. Một khi phần mềm độc hại được kích hoạt, nó sẽ can thiệp vào và chiếm quyền điều hành máy tính và thông tin của nạn nhân để rồi gửi ra ngoài hay là sử dụng làm cổng để xâm nhập vào các máy khác trong mạng.

Advanced malware – thầm lặng và nguy hiểm

Các đặc điểm cụ thể của advanced malware khác nhau tùy thuộc vào động cơ của kẻ tấn công, advanced malware được sử dụng trong tội phạm mạng, hoạt động gián điệp trong mạng, và đánh cắp dư liệu.

Ví dụ tốt nhất của phần mềm độc hại tiên tiến(advanced malware) là các Trojan với mục tiêu(Targeted Trojan). Advanced malware trong các hình thức của một Targeted Trojan là một mối đe dọa rất nguy hiểm cho bất kỳ doanh nghiệp nào. Chúng được chế tác một cách cẩn thận để thực hiện cuộc tấn công của tin tặc với khả năng khai thác các lỗ hổng chưa từng được biết trong các trang web của người dùng hoặc môi trường email và làm ảnh hưởng tới toàn bộ hệ thống. Sau khi tấn công thành công, phần mềm độc hại được cài đặt trong hệ thống, và tùy thuộc vào môi trường người sử dụng, phần mềm độc hại có thể cài đặt các thành phần khác để tối đa hóa sự hiện diện của mình trong hệ thống của nạn nhân. Các phần mềm độc hại có thể được tin tặc tùy chỉnh để tải thêm các phần mềm khác về phục vụ việc theo dõi hoạt động người dùng, ăn cắp thông tin, tạo ra thư rác, và trở thành một phần(zombie) của một mạng lưới botnet nhận lệnh từ các máy chủ Command & Control (C&C).

Một trong những ví dụ điển hình nhất của một Trojan với mục tiêu có thể là “Operation Aurora“, một cuộc tấn công gần đây vào Google và các công ty khác. Kẻ tấn công sử dụng một malware zero-day khai thác lỗ hổng Internet Explorer và email để cài phần mềm độc hại trên máy tính nạn nhân và từ đó đánh cắp dư liệu. Những cuộc tấn công đã được bắt nguồn từ người dùng nhấp vào link liên kết nguy hiểm thông qua các tài khoản email của họ.

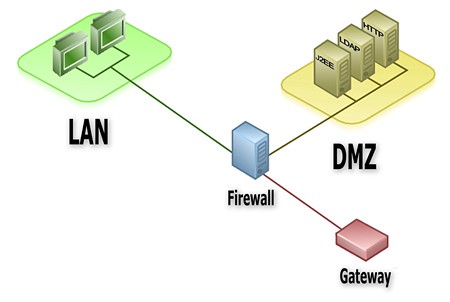

Giải pháp an ninh truyền thống không thể chống lại APT

Các cuộc tấn công hiện nay đã không ngừng tăng ở khía cạnh tinh tế, công nghệ và quy mô, làm cho phần lớn công nghệ bảo mật truyền thống lỗi thời. Trong khi các cuộc tấn công mạng đang tăng trưởng theo cấp số nhân, an ninh truyền thống vẫn theo kiến trúc cũ và lỗi thời. Mẫu chữ ký(signature) phù hợp với chẩn đoán và tỷ lệ dựa trên vẫn là các công nghệ cốt lõi của hầu hết các phương pháp bảo mật. Điều này đã tạo ra một khoảng cách đáng kể trong khả năng bảo vệ của các doanh nghiệp để chống lại tội phạm mạng ngày nay. Các giải pháp bảo mật email hiện nay tập trung chủ yếu vào “xử lý email” để bảo vệ người dùng chống lại các virus và thư rác được biết đến. Họ sử dụng dựa trên chữ ký chống virus (AV) công nghệ phát hiện để phát hiện virus, cũng như độ tin cậy(reputation) và các công nghệ dựa trên nội dung để ngăn chặn thư rác. Tuy nhiên, các công nghệ này là không phù hợp với sự tinh tế của các cuộc tấn công được thực hiện bởi tội phạm mạng sử dụng mối đe dọa zero-day kết hợp với phần mềm độc hại phức tạp và các kỹ thuật xã hội mới nhất đang đi trước cơ sở dữ liệu chữ ký của các hãng AV. Điều tượng tự đang xẩy ra với các giải pháp truyền thống khác là IPS/NGFW và Web Security Gateway. IPS chỉ có thể vá những lỗ hổng đã được biết tới và những hành động bất thường(behaviour), NGFW tuy có khả năng nhận dạng ứng dụng cũng không thể biết được các lỗ hổng chưa được biết tới trên ứng dụng. Web Security Gateway chủ yếu dựa vào AV để nhận dạng virus và cơ sở dư liệu độ tin cậy(reputation) của các website để chặn người dùng truy cập vào. Đối với những website tin tặc lập lên để đánh vào mục tiêu cụ thể, những giải pháp đó không thể phát hiện.

Giải pháp bảo mật truyền thống không thể bảo vệ chống lại APT

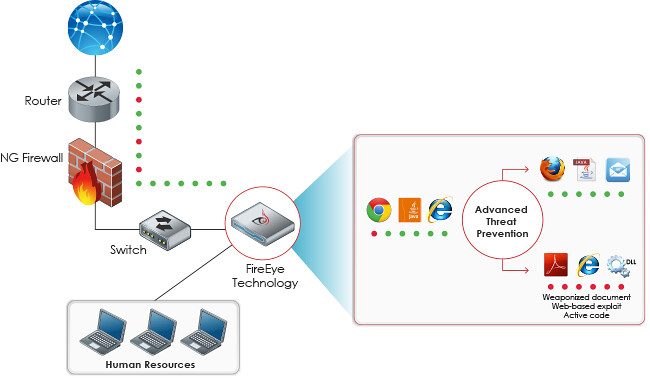

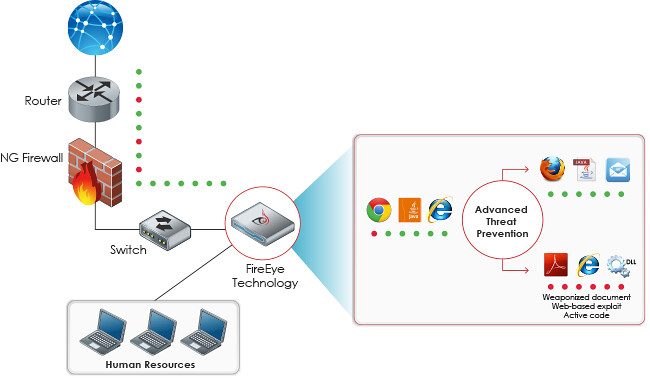

Các giải pháp của FireEye nổi bật so với bảo vệ an ninh thông thường hoặc truyền thống, cung cấp một sự khác biết cho tổ chức để bảo vệ chống lại các mối đe dọa phức tạp và có mục tiêu hiện nay. Bằng cách cung cấp cái nhìn tổng quan về vòng đời phần mềm độc hại, FireEye là thế hệ tiếp theo trong việc phòng chống mối đe dọa thế hệ mới.

Giới thiệu giải pháp fireeys

Các thành phần của giải pháp fireeye

Giải pháp phòng chống mối hiểm họa thế hệ mới của FireEye (Web, Email, File, Central Management và Malware Analysis) là giải pháp tiên phong trong ngành bảo mật với cơ chế signature-less, ngăn chặn các cuộc tấn công có mục tiêu, zero-day, APT qua các kênh Web, Email và File.

Các thành phần FireEye tích hợp tạo thành giải pháp phòng chống APT tổng thể FireEye

- FireEye Web Malware Protection System(MPS) – bảo vệ người dùng chống lại các mối đe dọa từ web. FireEye Web MPS sử dụng cơ chế phát hiện nhiều giai đoạn và phân tích callback để phát hiện phần mềm độc hại tiên tiến.

- FireEye Email Malware Protection System(MPS) – Cung cấp bảo vệ chống lại các cuộc tấn công lừa đảo(spear phishing) bằng cách phát hiện và ngăn chặn phần mềm độc hại tiên tiến lây nhiễm người dùng cuối thông qua các file đính kèm và các URL được nhúng trong email.

- FireEye File Malware Protection System (MPS) – Cung cấp quản lý mối đe dọa chủ động cho các doanh nghiệp chia sẻ file qua mạng(CIFS & NFS). File MPS thực hiện việc quét theo manual, theo lịch trình(schedule), quét từ xa và có thể truy cập file chia sẻ trên mạng để phát hiện phần mềm độc hại mà không ảnh hưởng đến hiệu xuất của hệ thống.

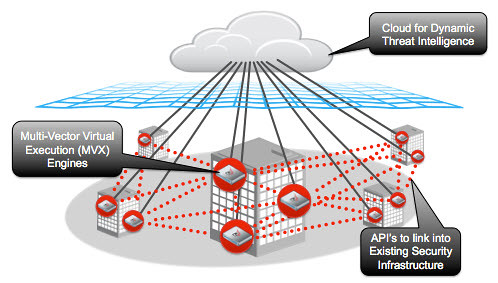

- FireEye Central Management System(CMS) – Cho phép các thiết bị FireEye chia sẻ dư liệu với nhau và quản lý tập trung. Ví dụ: trong email có link, Email MPS sẽ gửi qua Web MPS để quét trang link tới trang web qua CMS.

- FireEye Malware Analysis System(MAS) – Thực hiện phân tích chi tiết của phần mềm độc hại tiên tiến, zero-day, và các cuộc tấn công APT nhúng trong các định dạng tập tin phổ biến, file đính kèm email, địa chỉ web, những chương trình độc hại.

- FireEye Dynamic Threat Intelligence – Cloud cho phép tât cả thiết bị FireEye trên thế giới chia sẻ thông tin về các mã độc, URL độc hai, IP của C&C server đã được phát hiện bởi các thiết bị FireEye. Khách hàng có lựa chọn chia sẻ 2 chiều hay 1 chiều. Ở chế độ 1 chiều khách hàng sẽ nhận được các bản cập nhật tuy nhiên sẽ không chia sẻ lại bất kỳ thông tin nào ra ngoài.

Tích hợp

Việc tích hợp các giải pháp FireEye cho phép tất cả các URL trong email được gửi đến Web MPS với mức độ ưu tiên cao trong quá trình phân tích email. Web MPS sẽ phân tích khi người dùng nhấp vào link liên kết trong email. Sử dụng cùng nhau, Email MPS cung cấp phân tích tập tin đính kèm email và bối cảnh, Web MPS phân tích các web URL, File MPS quét và phân tích file, MAS cung cấp các chi tiết về malware phục vụ việc điều tra, và CMS tương quan các URL độc hại với email và nạn nhân đưa ra cái nhìn tổng quan về cuộc tấn công.

Mô hình tích hợp

Tất cả các phát hiện của MPS Web, File MPS, và Email MPS có thể được lọc bởi CMS để tích hợp với hệ thống phân tích MAS. Ví dụ, khi MAS được kết nối với CMS, cho phép tùy chọn một mẫu phần mềm độc hại được phát hiện bởi các email, tập tin, hoặc các hệ thống Web MPS và “Submit to MAS” để đưa ra các phân tích sau hơn phục vụ việc điều tra cuộc tấn công.

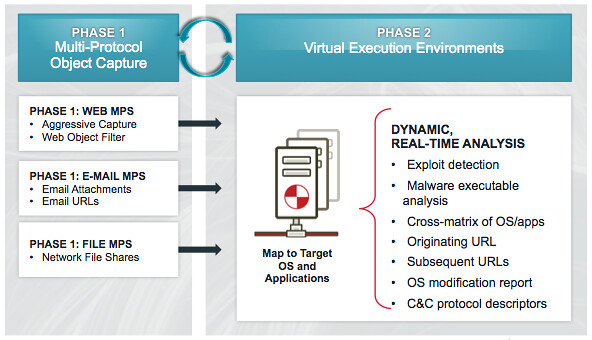

Công nghệ fireeye muultiplex virtual execution (vx) engine

Tất cả các thiết bị của FireEye – MAS, MPS Web, MPS Email, và File MPS – thực thi file nghi ngờ, file đính kèm, tập tin, và URL. Tự động quét phần mềm độc hại đáng nghi ngờ thông qua một quy tắc(rules) lọc để so sánh nó với các thiết lập hiện có được biết đến, sau đó chuyểnqua môi giả lập ảo của FireEye (VX) để được thực thi.

Môi trường giả lập FireEye MVX

Trong môi trường ảo (VX), các phần mêm độc hại bị nghi ngờ được thực thi trong các thử nghiệm và kiểm tra trên một loạt các hệ điều hành, ứng dụng, trình duyệt, và tiện ích khác nhau. Trong môi trường VX của FireEye, phần mềm độc hại được phép kích hoạt cuộc tấn công zero-day, callbacks, và các chức năng khác để FireEye có thể kiểm tra và đánh giá nó đầy đủ tiềm năng đe dọa. Mối đe dọa thực sự đối với các doanh nghiệp được xác định và dừng lại ngay trong môi trường giả lập VX của FireEye, và FireEye đưa ra báo cáo về kết quả thực thi. Giải pháp FireEye thu thập đầy đủ thông tin từ môi trường VX như: địa chỉ IP phần mềm độc hại, các giao thức mạng sử dụng, cổng cụ thể được nhắm tới, và cách thức phần mềm ẩn nấp, giao tiếp, và phân phối payload. Sử dụng dữ liệu này, các giải pháp FireEye chặn callback và tất cả trao đổi dư liệu giữa phần mềm độc hại và máy chủ C&C. Với tính năng báo cáo chi tiết, có thể dễ dàng phát hiện các máy trạm bị nhiễm và đưa ra lộ trình để duyệt phần mềm độc hại.

Xử lý song song trong môi trường MVX